Identity Rescue Protocol - Jaquerespeis.

Configuración Inicial

-

Instalar syncthing del sitio oficial utilizando los pasos recomendados.

-

Agragar los identificadores de las maquinas de las personas en que confiamos, Ejemplos:

- JuanitoDoe: XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX

- YonAlejandro: XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX

-

Compartir .syncRescue

-

Instalar gocryptf

-

sudo apt install gocryptfs

-

-

Si no se tiene instalado keepassXC, instalar KeePassXC

-

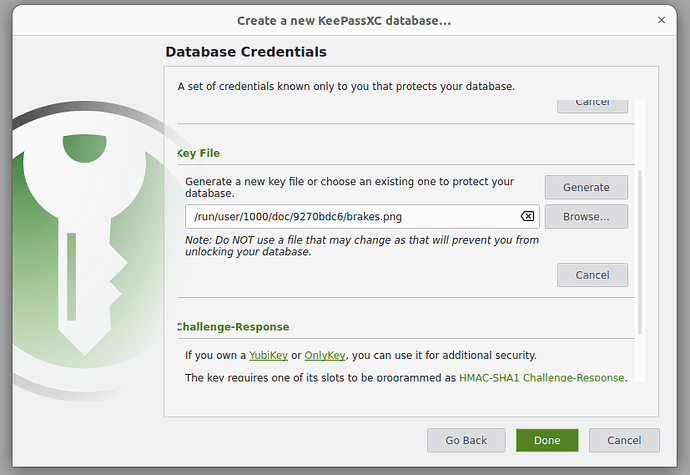

Crear una base de datos de KeePassXC, nombrarla

rescue.kdbxy guardarla en.syncRescue/JohnDoe/. Decryption Time recomendado 5.0s. -

Elija una contraseña fuerte pero que ud pueda recordar: Ej. “My F4vor1t3 M4aster PassW0rd”

-

Agregar “Proteccion Extra” y luego click en “Add Key File” y utilizar el botón de “Generar”. Este archivo deberá ser almacenado en el KeePassXC personal de cada uno de los integrantes del círculo de confianza.

-

Agregue los secretos minimos que desea recordar. Recomendados: Gmail, Telegram, GoCryptFS Vault MasterKey, Keepass MasterKey, Instrucciones Secretas Adicionales.

-

Crear un directorio para gocryptfs llamado

vault -

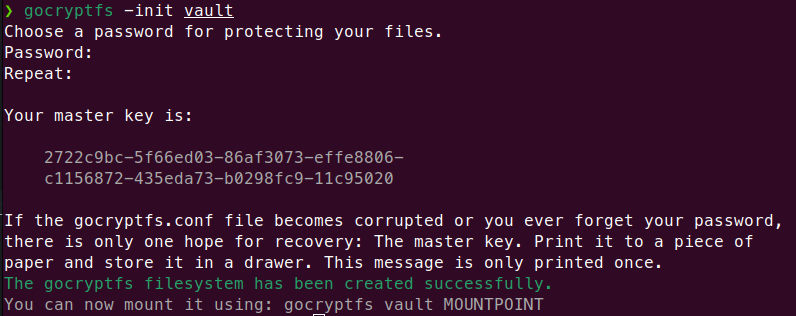

Inicializar gocryptfs con:

gocryptfs -init vault -

Elija una contraseña para el

vault. Ej.: “My F4vor1t3 M4aster PassW0rd de GoCryptFS” -

Guarde el Master Key de GoCryptFS en rescue.kdbx

-

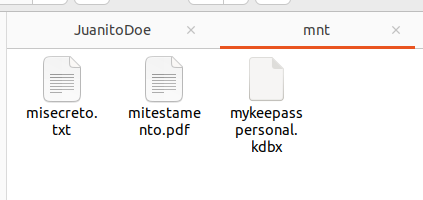

Cree un punto de Montaje en ~/mnt y monte el vault.

mkdir ~/mnt

gocryptfs vault ~/mnt

- En este vault puede almacenar todos sus secretos y su keepass personal

Repartir el secreto con personas de confianza

- Abrir ~/.syncRescue/utils/slip39/slip39-standalone.html

- Genera un “master key” con slip39. Este será el secreto compartido. Ej.: 860303c3ba716d77daf895fe443a55ef83b044a641eb172205f4caf9

- Crear un archivo con el master key de rescue.kdbx.\

shamir_secret=$(mktemp) && echo "My F4vor1t3 M4aster PassW0rd" > $shamir_secret

- Cifrar shamir key usando openssl y el “secreto compartido”

❯ openssl aes-256-cbc -a -salt -pbkdf2 -in $shamir_secret -out ~/.syncRescue/JuanitoDoe/shamir-secret.txt.enc

enter AES-256-CBC encryption password: 860303c3ba716d77daf895fe443a55ef83b044a641eb172205f4caf9

Verifying - enter AES-256-CBC encryption password: 860303c3ba716d77daf895fe443a55ef83b044a641eb172205f4caf9

- Ajuste “Grups and Members” en slip39-standalone.html y comparta “Shares” con cada uno de su círculo de confianza. Ej. Total Shares: 5 y Threshold: 3.

often academic adjust academic acquire surface document carbon amuse charity cultural earth general slice breathe ticket museum squeeze admit deal retailer fishing twice jump cowboy edge random cage greatest class

often academic being academic acquire society charity center adjust pink biology darkness main airport dream cubic exercise goat view cradle require blanket velvet wireless sugar easy center secret dining boring

often academic chemical academic adult total withdraw photo purple garden fancy square painting acid moment garbage lily careful garden enemy usual inside crowd smart morning should moisture briefing manual document

often academic demand academic adult unfair tracks necklace remind trial hearing seafood evaluate senior public multiple friar pleasure nail galaxy vitamins device deny expect guard silver alcohol satisfy syndrome aviation

often academic elder academic acne axis wavy envy stilt holy regret yelp perfect flash meaning endorse friar remove helpful starting frequent dough plunge mama estate temple skunk exceed exclude judicial

…

- slip39

~